Windows DNS Server “и •иҷ«зә§”жјҸжҙһйҖҡзҹҘпјҢиҜ·й©¬дёҠеҚҮзә§

жҹҗдәӣжғ…еҪўдёӢпјҢдјҒдёҡDNS Serverе’ҢеҹҹжҺ§еӨ„дәҺеҶ…зҪ‘еҗҢдёҖеҸ°жңҚеҠЎеҷЁдёӯпјҢSIGRedжјҸжҙһеҪұе“Қзҡ„组件dns.exeжҳҜд»ҘSystemжқғйҷҗиҝҗиЎҢпјҢзӣ®еүҚзҪ‘з»ңдёҠе·ІжңүPoCе…¬ејҖпјҢе»әи®®з”ЁжҲ·е°Ҫеҝ«еҚҮзә§пјҢйҒҝе…Қз”ұдәҺиҜҘжјҸжҙһеҜјиҮҙеҹҹжҺ§жІҰйҷ·гҖӮ

з®Җд»Ӣ

еҫ®иҪҜе…¬еҸёеңЁжң¬жңҲзҡ„е®үе…ЁиЎҘдёҒжҺЁйҖҒдёӯдҝ®еӨҚдәҶдёҖдёӘй•ҝиҫҫ17е№ҙзҡ„вҖңи •иҷ«зә§вҖқжјҸжҙһгҖӮжҚ®еӣҪеӨ–з ”з©¶жңәжһ„checkpointжҸҸиҝ°жҲҗеҠҹеҲ©з”ЁSIGRedжјҸжҙһеҸҜд»ҘиҫҫеҲ°иҝңзЁӢжҸҗжқғзҡ„ж•ҲжһңгҖӮе…¶еҪұе“ҚеҮ д№ҺеёӮйқўдёҠдё»жөҒзҡ„жүҖжңүWindows ServerзүҲжң¬пјҲWindows Server 2008 гҖҒ2012гҖҒ2016гҖҒ2019д»ҘеҸҠд№ӢеҗҺзҡ„Windows Server, version 1903гҖҒ1909гҖҒ2004пјүгҖӮзӣ®еүҚзҪ‘з»ңе·Із»Ҹжңүе…¬ејҖзҡ„dnsжӢ’з»қжңҚеҠЎPoCд»Јз ҒпјҢиҜ·еҠЎеҝ…йҮҚи§ҶпјҒ

жјҸжҙһеҺҹзҗҶз®Җиҝ°

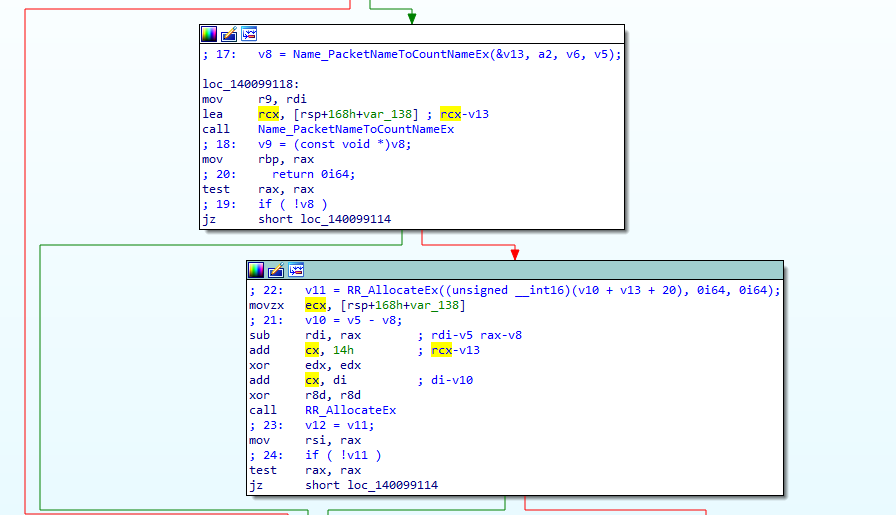

еңЁWindowsзі»з»ҹдёӯпјҢDNSе®ўжҲ·з«Ҝдё»иҰҒе®һзҺ°еңЁdnsspi.dllдёӯпјҢиҖҢDNSжңҚеҠЎз«ҜжҳҜз”ұdns.exeиҙҹиҙЈе“Қеә”е’ҢеӨ„зҗҶиҜ·жұӮгҖӮиҖҢSIGRedжјҸжҙһе°ұеҸ‘з”ҹеңЁdns.exe!SigWireReadеҮҪж•°гҖӮ

еҸҜд»ҘзңӢеҲ°RR_AllocateExеҲҶй…ҚеҶ…еӯҳжҳҜйҖҡиҝҮ16дҪҚеҜ„еӯҳеҷЁcxпјҢеҰӮжһңжҲ‘们иҝҷйҮҢеҸҜд»ҘжҺ§еҲ¶е…¶з¬¬дёҖдёӘеҸӮж•°еӨ§дәҺ0xffffпјҢйӮЈд№Ҳе°ұдјҡдә§з”ҹж•ҙж•°жәўеҮәпјҢзҙ§жҺҘдјҡи§ҰеҸ‘еҲ°еҗҺйқўзҡ„memcpyеҜјиҮҙеҙ©жәғгҖӮ

и§ҰеҸ‘жјҸжҙһ

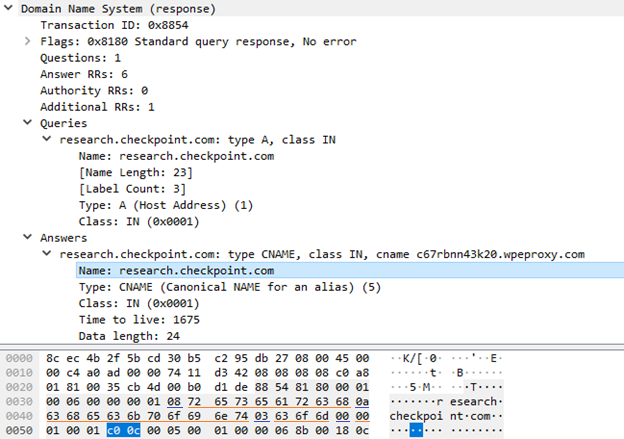

еј•з”Ёcheckpointзҡ„з ”з©¶пјҢеҲ©з”ЁDNS Pointer CompressionгҖӮиҝҷйҮҢдё»иҰҒжҳҜдёҖз§Қзұ»дјјжҢҮй’ҲжҢҮеҗ‘зҡ„еҺӢзј©зј–з Ғж–№ејҸгҖӮ

c00cе…¶дёӯ0xc0жҳҜеј•з”ЁиҝҷдёӘpacketеҶ…йғЁеҖјзҡ„ж ҮиҜҶгҖӮ0x0cжҳҜеҹәдәҺdns headerеҒҸ移дҪҚзҪ®пјҢиҝҷйҮҢжҢҮеҗ‘ (08жҳҜsizeпјҢresearchжҳҜvalueгҖӮеҰӮжһңжҲ‘们дҝ®ж”№0x0cдёә0x0dпјҢйӮЈд№Ҳsizeе°ұеҸҳжҲҗ0x72,иҝҷе°ұжҳҜеҜјиҮҙunCompressionж•°жҚ®й•ҝеәҰеҸ‘з”ҹеҸҳеҢ–пјҢи§ҰеҸ‘ж•ҙж•°жәўеҮәгҖӮ

еӨ„зҪ®е»әи®®

еҚҮзә§еҫ®иҪҜе®ҳж–№жңҖж–°иЎҘдёҒ

дёҙж—¶еӨ„зҪ®е»әи®®

йҖҡиҝҮи®ҫзҪ®жіЁеҶҢиЎЁдёҙж—¶зј“и§ЈпјҢ然еҗҺйҮҚеҗҜdnsжңҚеҠЎ

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters

DWORD = TcpReceivePacketSize

Value = 0xFF00

еҰӮд№ӢеҗҺеҚҮзә§иЎҘдёҒпјҢеҲ йҷӨHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\ParametersеҚіеҸҜгҖӮ

еҸӮиҖғ

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1350

е…іжіЁжҲ‘们